Истражувачите открија голема операција за phishing која ги злоупотребува Фејсбук и Месинџер за да намами милиони корисници на страници за фишинг, измамувајќи ги да ги внесат акредитациите на нивната сметка и да гледаат реклами.

Операторите на кампањата ги користеа овие украдени сметки да испраќаат дополнителни пораки за фишинг до своите пријатели, генерирајќи значителен приход преку провизии за рекламирање преку Интернет.

Според PIXM, компанија за сајбер безбедност фокусирана на вештачка интелигенција со седиште во Њујорк, кампањата го достигна својот врв во април-мај 2022 година, но е активна најмалку од септември 2021 година.

PIXM беше во можност да го следи актерот на закана и да ја мапира кампањата поради една од идентификуваните страници за фишинг што содржи линк до апликација за следење сообраќај (whos.amung.us) која беше јавно достапна без автентикација.

Иако не е познато како првично започна кампањата, PIXM наведува дека жртвите пристигнале до целните страници за фишинг од серија пренасочувања кои потекнуваат од Facebook Messenger.

Како што растеше бројот на украдени сметки на Facebook, актерите за закана користеа автоматизирани алатки за да испратат дополнителни фишинг пораки до пријателите на компромитирана сметка, и на тој начин создадоа огромен пораст на украдените сметки.

„Кога сметката на корисникот ќе биде компромитирана, веројатно автоматизиран начин, актерот за закана ќе се најави на таа сметка и ќе испрати линк до пријателите на корисникот преку Facebook Messenger“, објаснува PIXM во извештајот.

Иако Facebook има мерки за заштита за да го запре ширењето на phishing URL-адреси, актерите за закана користеа трикови за да ги заобиколат овие заштити.

Фишинг-пораките користеле легитимни услуги за генерирање URL-адреса, како што се litch.me, famous.co, amaze.co и funnel-preview.com, што е проблем да се блокираат бидејќи легитимните апликации ги користат.

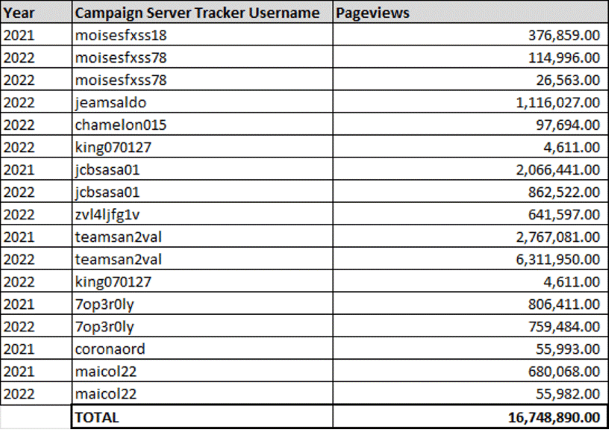

Откако открија дека можат да добијат неавтентификуван пристап до страниците за статистика на кампањата за фишинг, истражувачите открија дека во 2021 година, 2,7 милиони корисници посетиле еден од порталите за фишинг. Оваа бројка се искачи на 8,5 милиони во 2022 година, како одраз на огромниот пораст на кампањата.

Со нуркање подлабоко, истражувачите идентификуваа 405 уникатни кориснички имиња што се користат како идентификатори на кампањите, а секое има посебна страница за фишинг на Facebook. Овие страници за фишинг имаа прегледи на страници кои се движат од само 4.000 прегледи до неколку милиони, со една од дури 6 милиони прегледи.

Истражувачите веруваат дека овие 405 кориснички имиња претставуваат само дел од сметките користени за кампањата. Откако жртвата ќе ги внесе своите ингеренции на целната страница за фишинг, започнува нова рунда на пренасочувања, носејќи ја на страници за рекламирање, формулари за анкети итн.

Една од рекламите прикажана на фиширани корисници (PIXM)

Актерите на заканата добиваат приходи, кои се проценуваат на милиони американски долари.

Следење на актерот за закана

PIXM најде заеднички фрагмент од код на сите целни страници, кој содржеше упатување на веб-локација која е запленета и претставува дел од истрагата против Колумбиец идентификуван како Рафаел Дорадо.

Не е јасно кој тој го запленил доменот и го поставил известувањето на страницата. Обратно пребарување на whois откри врски до легитимна компанија за развој на веб во Колумбија и стари сајтови кои нудат „ботови како ботови“ на Фејсбук и услуги за хакирање.

PIXM ги сподели резултатите од својата истрага со колумбиската полиција и Интерпол, но како што забележуваат, кампањата сè уште трае, иако многу од идентификуваните URL-адреси се офлајн.

Преземено од https://www.bleepingcomputer.com.